Blog

Přechod na algoritmy odolné kvantovým počítačům

Jedinou stálou vlastností světa je změna. I v kryptografii po období zdánlivého klidu dochází ke změnám paradigmatu, které přináší nový pohled a posílají předchozí technologie na smetiště dějin. Může tak dojít k obměně technologií jako takových, tím je zpravidla míněn klasický vývoj. Nebo k zemětřesení způsobeném kompletní náhradou bez šance na postupnou generační obměnu, v takovém případě je nutné prostě začít znova.

Proč je tento přechod nutný?

V současnosti na scénu přicházejí takzvané kvantové počítače. Současná kryptografie s nimi má problémy. Důvod

je jednoduchý. Dříve teoretické postupy, vyžadující pro zlomení současných algoritmů energetický výstup celé galaxie,

případně čas daleko překonávající dobu existence vesmíru se díky kvantovým počítačům neuvěřitelně zmenšil. Nový přístup

znamená příkon v řádu desítek až stovek kW po dobu v řádech jednotek až desítek dnů. Navíc, dnes je možné zachytit

existující tajemství, která mohou být zlomena až za několik let. A jejich dopad může být pro danou organizaci zničující.

Díky těmto postupům je možné zlomení současných algoritmů, které zajišťují důvěru v ochranu dat pomocí metod jako

je digitální podpis, výměnu klíčového materiálu, nebo domluvu na klíčích. U symetrických algoritmů je situace podobná,

byť ne tak urgentní. I zde bude nutná změna, nejčastěji spočívající ve zvětšení délky klíče (a časem ve zvětšení délky bloku).

Oba tyto směry tak čeká změna, postavená na nových konceptech přístupu. V současnosti se pro tyto postupy používá

pojmenování jako PQC (Post-Quantum Cryptography), neboli po-kvantová kryptografie. Mimo tohoto názvu je možné se občas

setkat ještě s QRC (Quantum Resistant Cryptography), tedy kryptografie odolná kvantům, v tomto případě jsou patrně míněny

kvantové výpočty nebo kvantové počítače.

Čeho se přechod týká?

Přestože se uvedené nezdá velkým problémem, bude přechod na kryptografii odolnou kvantovým počítačům znamenat výrazné

změny architektury, změny nastavení systémů z hlediska podpory kryptografie a rozsáhlé investice. Zcela zběžný

pohled na tyto změny nepostačí, může vést k chybným závěrům. Na první pohled se totiž jedná pouze o změny na šifrování

transportní vrstvy, známé jako SSL/TLS. Změna algoritmů znamená pouze změnu šifrových sad, to snad zvládne každý.

Jenže mimo SSL/TLS to znamená i změnu na dalších místech. Dalším komunikačním kanálem je SSH, také využívá šifrování

k ochraně přenosu. Jsou to VPN technologie založené na principech SSL/TLS, IPSec, OpenVPN, WireGuard, ale také SSTP

jako náhrada (lépe zapouzdření) PPTP. Ale tím to nekončí.

Technologie jako je SSL/TLS, IPSec, OpenVPN, SSTP a další vyžadují změnu i na úrovni certifikátů. Ty zajišťují důkaz

ověřitelnosti, bohužel používají zastaralé algoritmy. Opět tedy z pohledu PQC je nutné uvedené mechanismy obměnit.

To znamená změnit celou strukturu PKI (Public Key Infrastructure). Tady už se bavíme o výrazných nákladech, změně

infrastruktury a dalších dopadech. Ale tím celá problematika teprve začíná. Protože jak transportní šifrování

a VPN sítě, tak struktura PKI závisí na bezpečné struktuře internetu. Tím se dostáváme k základním službám internetu

a komunikace.

Jedním ze základních protokolů je poskytována služba rozlišování jmen v internetu (Domain Name System), jinak také

služba překladu názvů. Tato byla dlouhodobě kritizována kvůli minimální ochraně přenášených dat a jako řešení

se proto již několik let nabízí rozšíření DNSSEC (neodpustím si zde poznámku, že je to rozšíření stále ještě málo

používané). To má schopnost poskytnout opět důkaz správnosti, tentokrát ve formě digitálně podepsané odpovědi

s překladem názvu. Na základě současných znalostí není možné padělat podpisy a tím je zaručena důvěra ve správnost

odpovědí. Jenže je tu opět zádrhel, uvedené digitální podpisy jsou postaveny na zastaralých algoritmech. A kvantové

počítače je mohou opět rozbít. Takže i základní struktura internetu bude vyžadovat změny. Ze základních služeb

se to týká jak DNS (přesněji DNSSEC), tak distribuce času (NTP – Network Time Protocol). Bez ní totiž není možné

ověřit, zda je certifikát nebo důkaz správnosti ještě v tuto chvíli platný. Mimo uvedených protokolů je ale nutné

změnit i směrovací protokoly, které poskytují informace, jak se bludištěm internetu dostat ke konkrétnímu systému.

Bez odpovídajícího ověření není možné důvěřovat výměně informací o změně trasy. Patří tu i služby pro dohled

nad sítí … a dalo by se pokračovat.

Je to vše? Nikoliv, jsme stále ještě v začátcích. Mimo výše uvedených komunikačních kanálů tu jsou současné bezdrátové

sítě. Co by tak mohlo být na obyčejné WiFi síti špatně? Dovolil bych si malou opravu, ne jenom na WiFi, ale

i Bluetooth používají slabou kryptografii. A nejenom ty. Týká se to i dnešních bezdrátových sítí pro průmysl věcí,

automatizované systémy včetně řízení prostředí v budovách a velkého množství dalších systémů. Zde není možné jen

tak změnit podporovanou kryptografii, patrně bude nutná výměna komponent. Opět to jsou ohromné náklady, navíc pro

některé technologie tu stále ještě nejsou k dispozici řešení. Ale stejně tak se to týká i bezdrátových sítí

pro mobilní komunikace. V tuto chvíli zapomeňme na sítě 2G/3G/4G sítě. Pokud se bavíme o 5G sítích a uvažovaných

sítích 6G, jenom pár algoritmů je možné brát jako odolné, většinu ostatních bude nutné změnit. U takto rozsáhlých

sítí je to opět ekonomická noční můra. Pro všechny uvedené systémy platí, kdo bude nést důkazní břemeno správnosti

implementace? Kdo bude odpovídat za správnou implementaci? Jak bude prokázáno, že se nejedná jenom o stránky

v dokumentaci, kdy reálná implementace za uvedenými popisy pokulhává? Důkaz vyžaduje ověření korektní implementace

a zároveň změření, jakým způsobem je přenos realizován. V případě těchto komunikačních kanálů se jedná o měření

extrémně obtížné.

Pokud se podaří změnit uvedené technologie způsobem, který zaručí odolnost, bohužel stále ještě není vyhráno. Je nutné

změnit podporu na úrovni aplikací, které tyto sítě a služby využívají. Jako příklad je možné uvažovat digitální

podpis (vyjádření vůle, důkaz vlastnictví klíče a nebo i jiná využití). Pokud je v současnosti akceptovaný podpis

pomocí algoritmů jako je RSA nebo ECDSA, v budoucnosti takový nebude důvěryhodný. Aplikace proto musí být schopná

používat aktuální kryptografické algoritmy. Příkladem mohou být programy určené pro řízení ekonomiky organizací,

systémů pro řízení smluv, výměny dokumentů v rámci dodavatelsko-odběratelského řetězce, ochrany dat… Týká se to

i relativně běžných záležitostí jako je ochrana pomocí šifrování datových úložišť v diskových polích, počítačích

či mobilech mobilech, nebo šifrování záloh. Uživatelé dnes nevyužívají pouze nástroje pro ukládání dat, ale musí

spolu také komunikovat. Proto taková generační obměna dopadne i na různé messengery a kolaborační nástroje,

zajišťující virtuální schůzky a sdílení dokumentů. Stejně tak dopadne na změnu ochrany e-mail komunikace. A tím

to stále nekončí. Pro ušetření času a nákladů je v této oblasti nutné využít znalosti, které by měly být shrnuty

v rámci BIA (Business Impact Analysist) a analýze rizik. Rozsah dopadů na aplikační úrovni se pro každou organizaci

samozřejmě liší.

Další významný dopad bude na finanční sektor. V bankovnictví se jedná o kompletní změny na platebních systémech,

které zahrnují např. změnu terminálů a čipových karet, poskytovaných karetními asociacemi. Bude nutná obměna spojení

mezi bankomaty a bankami. Něco budou nové technologie karetních společností zajišťující bezpečné platby platebními

kartami, jiné změny nás čekají pro platby po internetu a další, což přináší opět obrovské náklady. V ideálním

případě dojde ke změně, kterou uživatel nepozná. Ale to nemusí být pravda, konec konců to v brzké době (snad)

poznáme.

Poslední nemalý krok se týká mechanismů, které denně přehlížíme. Jedná se o základní kámen většiny bezpečnostních

řešení. Uvedený základní kámen je znám jako autentizační mechanismy. Většina z nich je dvě až tři dekády stará

a není schopná se s touto změnou vyrovnat. Další použití těchto mechanismů tak vede k extrémnímu nárůstu rizika

pro provoz společnosti. Důvod je jednoduchý. Útočník bude díky slabým autentizačním mechanismům schopen zachytit,

rozbít a následně padělat jakoukoliv komunikaci, jako by ani nebyla chráněna. Pokud tak bude vystupovat

pod jménem zaměstnance, je šance uvedený útok detekovat dokud není pozdě extrémně nízká. V současnosti

se podobné útoky realizují a jsou známy pod termínem BAC (Business Account Compromise). Pouze se nepoužívají

technologie kvantových počítačů, ale techniky sociálního inženýrství.

Zájmové oblasti. Pozor, jedná se pouze o přehled orientační, není cílem podat vyčerpávající rozbor.

- Infrastruktura internetu: NTP, DNSSEC, RPKI, routovací protokoly a ověřování jejich informací ...

- Služby zajišťující důvěru: PKI (certifikáty a jejich infrastruktura)

- Komunikační sítě: WiFi, Bluetooth, 4G/5G/6G, ostatní radiové komunikace včetně průmyslových komunikací, internetu věcí, automatizace provozů (např. budov) a dalších systémů

- VPN sítě: IPSec, MACSEC, OpenVPN, SSL/TLS VPN, SSTP, WireGuard …

- Platební a bankovní systémy

- Elektronická pošta, různé komunikátory (messengery), kolaborační nástroj

- Zálohovací systémy

- Systémy pro řízení a práci s klíčovým hospodářstvím: tokeny, čipové karty a ostatní HSM, KMS

- Systémy pro šifrování úložišť: Počítače, mobilní telefony, externí disky, disková pole

- Autentizační mechanismy

- Aplikace pro sdílení dat v rámci dodavatelského řetězce, aplikace pro elektronický platební styk, aplikace pro řízení citlivých dokumentů a další, zde nespecifikované

Jak přechod plánovat a kdy ho uskutečnit?

Pokud se organizace rozhodne pro změny v oblasti kryptografie, je nutné k tomu přistupovat s rozvahou. Rychlá implementace není šťastným řešením. Většina knihoven začala s vývojem v letech 2015-2020, v současnosti jsou tak k dispozici testovací verze. V průběhu roku 2025 by se měly začít objevovat první verze, které jsou určeny pro produkční nasazení. Tedy k migraci by mělo začít docházet nejdříve koncem roku 2025 až začátkem roku 2026. Na druhou stranu tu je limit daný připravovanými standardy, kdy migrace algoritmů by měla být dokončena do určitých termínu. Například pro domluvu na klíčích do roku 2030. Algoritmy pro digitální podpis by teoreticky mohly být dostupné až do roku 2035, ale tato situace se může změnit. Jednou z alternativ je vynucení migrace pro kritickou infrastrukturu do roku 2027, ukončení podpory zastaralých algoritmů do roku 2030 a podobné termíny. S přípravou a analýzou je proto nutné začít již dnes a sledovat nejenom vývoj kryptografie, ale i standardů.

Porovnání mechanismů, způsob testů a testovací prostředí

Drobným kazem celého procesu migrace je nedostatek informací. Pro valnou část lidí z branže nejenom nejsou

známé informace o algoritmech, ale nemají ani informace o dopadech na zátěž systémů. Současné testovací systémy

trpí určitými neduhy, nacházejí se v nich chyby, které by mohly způsobit oslabení nebo zlomení uvedených systémů.

Je to dané překotným vývojem, který občas naráží na meze lidských schopností. To má samozřejmě efekt ve snaze

vytvořit protiváhu. Příkladem je snaha o tvorbu knihovních funkcí schopných podat důkaz správnosti implementace

(projekt FORMOSA). Tak jako tak, jakékoliv nasazení těchto technologií je závislé na znalostech architektury daných

protokolů, jaký bude nové algoritmy dopad na provoz, latenci přenosů a další „detaily“. Proto je nutné provádět

zátěžové testy a ověřovat schopnost systému se s touto zátěží vypořádat. Dobrou zprávou je možnost provést alespoň

základní srovnání výkonností jednotlivých algoritmů. Z výše uvedených důvodu je nutné toto porovnání považovat

za orientační, protože se liší dle použité platformy, nasazených systémů a knihoven.

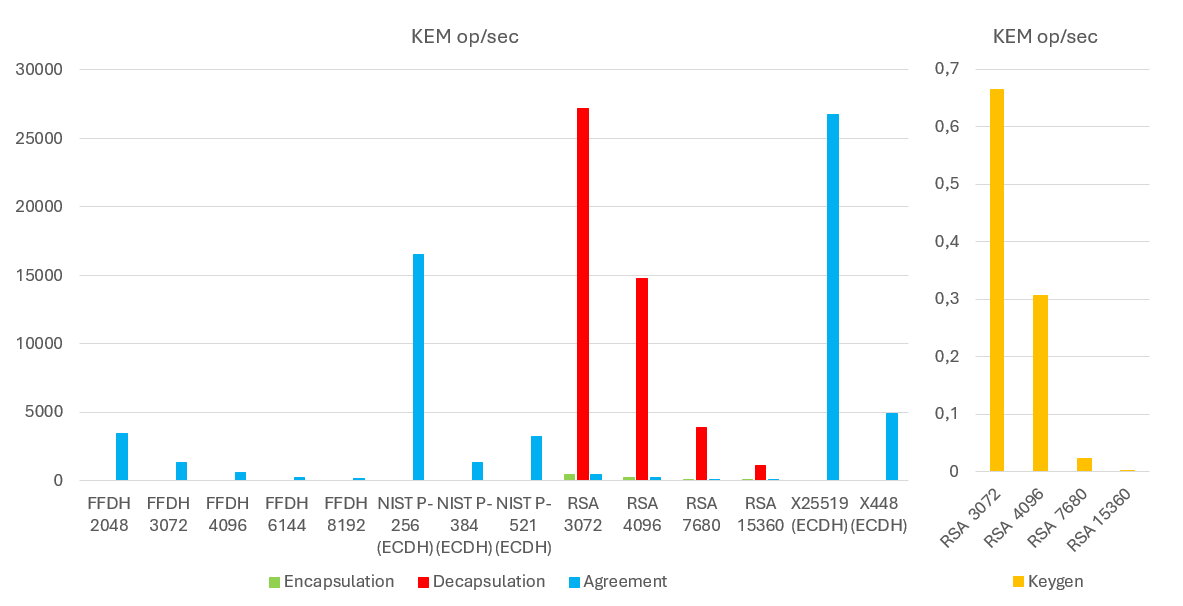

Zmíněné porovnání obsahuje jak z dnešního pohledu zastaralé mechanismy, tak mechanismy nové. Jedná se o dvě sady,

kde první zastřešuje KEM (Key Encapsulation Mechanism) algoritmy. Jedná se o algoritmy zajišťující domluvu na klíčích

(výpočet sdíleného klíče bez nutnosti tento klíč přenést) a výměnu klíčů (jedna strana klíč určí a poskytne druhé

straně). Druhá sada obsahuje DSA (Digital Signature Algorithm) algoritmy, tedy algoritmy pro digitální podpis.

Vlastní testování probíhalo na konfiguraci obsahující:

- 13th Gen Intel® Core™ i7-1365U × 12, 64GB RAM

- Ubuntu 24.04.1 LTS

- OpenSSL 3.0.13

- OpenSSL OQS Provider 0.8.1-dev

- liboqs 0.12.0 kompilovaný s podporou LMS a XMSS

# taskset -ac 11 /git/liboqs/build/tests/speed_kem | tee /git/oqs_onecore_speed_kem.txt

# taskset -ac 11 /git/liboqs/build/tests/speed_sig | tee /git/oqs_onecore_speed_sig.txt

# taskset -ac 11 /git/liboqs/build/tests/speed_sig_stfl | tee /git/oqs_onecore_speed_sig_stfl.txt

# taskset -ac 11 /git/liboqs/build/tests/speed_common | tee /git/oqs_onecore_speed_common.txt

# taskset -ac 11 /bin/openssl speed | tee /git/oqs_onecore_openssl_speed.txt

Příkaz taskset nastavuje limit pro použití procesorových jader, tedy pro každou skupinu byly výsledky odlišné. Výsledná data byla zpracována a vyjádřena jako počet operací daného typu za vteřinu. Tedy kolik operací jako šifrování, dešifrování, generování klíčů, digitální podpis, verifikace podpisu nebo domluvy na klíčích je schopný algoritmus za vteřinu realizovat.

Vyhodnocení vlastností algoritmů

Tato část popisuje naměřená data. Grafy zpracovávají podobné typ algoritmů a přibližně shodné bezpečnostní

ekvivalenty, v tabulce pod grafem jsou uvedeny konkrétní hodnoty v počtu vykonaných operací za vteřinu a ke každému

algoritmu také odpovídající bezpečnostní ekvivalent.

První sada grafů popisuje klasické algoritmy jako je Diffie Hellman, Diffie Hellman nad eliptickými křivkami,

RSA a Diffie Hellman nad komunitními eliptickými křivkami. Zde je vidět efektivita eliptických křivek, kterým

dokáže do jisté míry konkurovat pouze dešifrování u RSA algoritmu. Na druhou stranu jsem si práci s RSA výrazně

ulehčil. Díky podobnosti algoritmu pro šifrování a podepisování (rozdíl u podpisu je pouze v šifrování výstupu

hash funkce nad konkrétním textem) je možné s drobnou mírou nepřesnosti použít ty samé výsledky.

|

| Algorithm | Security Equivalent | Keygen | Encapsulate | Decapsulate | Agreement |

| FFDH 2048 | 112 | 3464,8 | |||

| FFDH 3072 | 128 | 1349,6 | |||

| FFDH 4096 | 168 | 570,3 | |||

| FFDH 6144 | 192 | 241,9 | |||

| FFDH 8192 | 256 | 137 | |||

| NIST P-256 (ECDH) | 128 | 16512,4 | |||

| NIST P-384 (ECDH) | 192 | 1323,8 | |||

| NIST P-521 (ECDH) | 260 | 3225,8 | |||

| RSA 3072 | 128 | 0,664 | 494,4 | 27219,4 | 485,580 |

| RSA 4096 | 168 | 0,306 | 247,4 | 14748,8 | 243,319 |

| RSA 7680 | 192 | 0,023 | 23,4 | 3903,2 | 23,261 |

| RSA 15360 | 256 | 0,0025 | 5 | 1152,8 | 4,978 |

| X25519 (ECDH) | 128 | 26754 | |||

| X448 (ECDH) | 224 | 4893,1 |

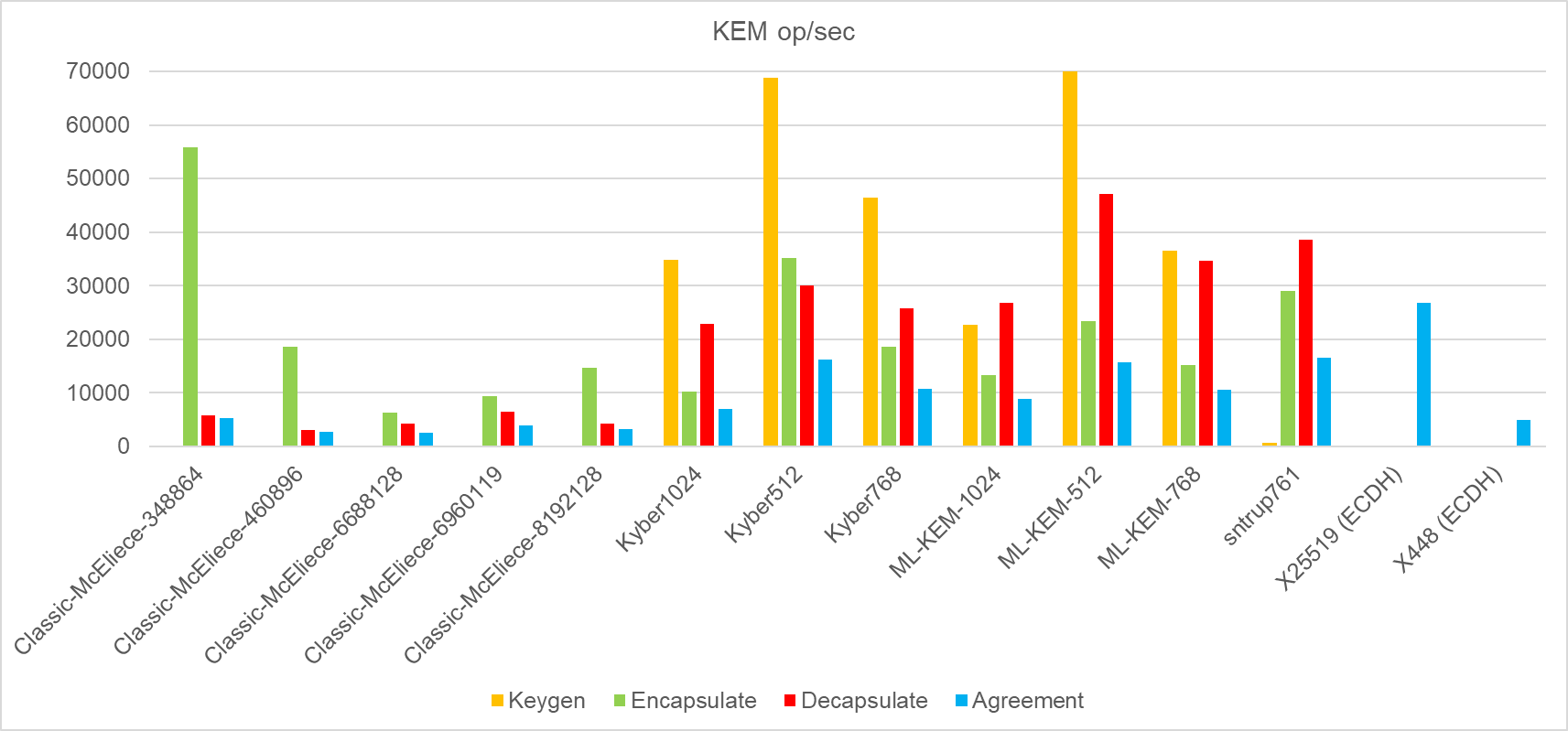

Na dalším grafu je vidět výsledek PQC algoritmů. Pro porovnání jsou k nim přiloženy výsledky pro domluvu na klíčích X25519 a X448, které k těmto algoritmům nepatří. Dle výsledku tak při stejné nebo vyšší bezpečnostní úrovni mřížkové algoritmy dosahují zhruba stejné výkonnosti a překonávají algoritmus RSA. Naměřené hodnoty je možné nalézt v tabulce.

|

| Algorithm | Security Equivalent | Keygen | Encapsulate | Decapsulate | Agreement |

| Classic-McEliece-348864 | 128 | 15,527 | 55855,333 | 5866,667 | 5309,041 |

| Classic-McEliece-460896 | 128 | 7,475 | 18575,667 | 3092 | 2650,768 |

| Classic-McEliece-6688128 | 192 | 3,995 | 6303,333 | 4287,333 | 2551,727 |

| Classic-McEliece-6960119 | 192 | 3,282 | 9364 | 6488,333 | 3832,669 |

| Classic-McEliece-8192128 | 256 | 2,124 | 14687,667 | 4244 | 3292,603 |

| Kyber1024 | 256 | 34783,667 | 10207 | 22934 | 7063,376 |

| Kyber512 | 128 | 68846,333 | 35196 | 30021 | 16201,590 |

| Kyber768 | 192 | 46515,667 | 18677 | 25690,667 | 10814,736 |

| ML-KEM-1024 | 256 | 22638 | 13383 | 26857,667 | 8932,162 |

| ML-KEM-512 | 128 | 71647 | 23381,333 | 47206,333 | 15636,542 |

| ML-KEM-768 | 192 | 36573,667 | 15123 | 34720,333 | 10534,520 |

| sntrup761 | 128 | 720,760 | 28950,667 | 38577,667 | 16538,971 |

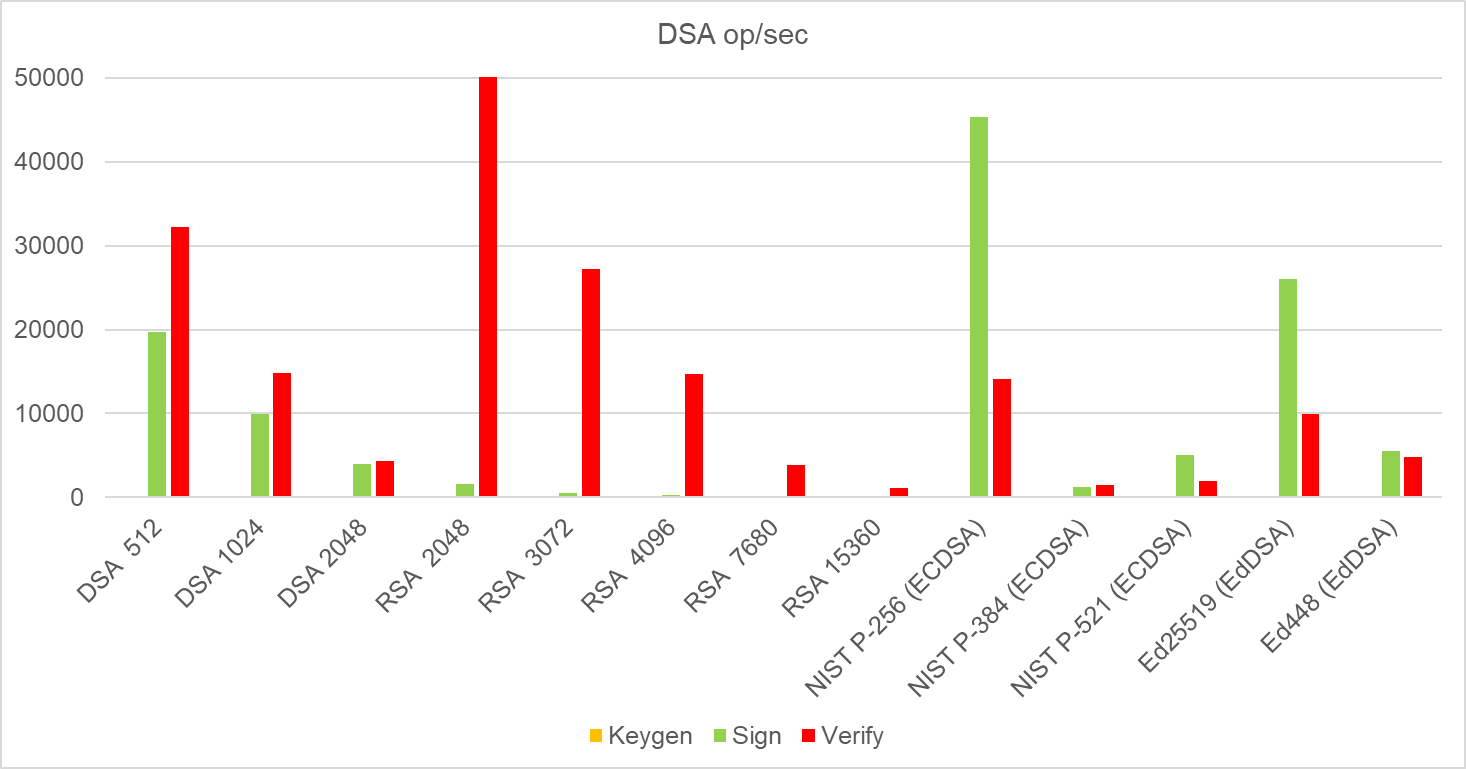

Algoritmy pro digitální podpis jsou uvedeny ve třech samostatných grafech. K nim jsou přiřazeny odpovídající tabulky. První jsou klasické algoritmy pro digitální podpis založené na historických DSA, RSA a ECDSA/EdDSA.

|

| Algorithm | Security Equivalent | Keygen | Sign | Verify |

| DSA 512 | 64 | 0 | 19654,8 | 32211,8 |

| DSA 1024 | 96 | 0 | 9889,1 | 14836,8 |

| DSA 2048 | 112 | 0 | 3983,1 | 4271 |

| RSA 2048 | 112 | 1,961 | 1548,7 | 50371,7 |

| RSA 3072 | 128 | 0,664 | 494,4 | 27219,4 |

| RSA 4096 | 168 | 0,306 | 247,4 | 14748,8 |

| RSA 7680 | 192 | 0,023 | 23,4 | 3903,2 |

| RSA 15360 | 256 | 0,003 | 5 | 1152,8 |

| NIST P-256 (ECDSA) | 128 | 0 | 45333,9 | 14065,6 |

| NIST P-384 (ECDSA) | 192 | 0 | 1271,5 | 1476,8 |

| NIST P-521 (ECDSA) | 260 | 0 | 5085,6 | 1951 |

| Ed25519 (EdDSA) | 128 | 0 | 25986,9 | 9880,7 |

| Ed448 (EdDSA) | 228 | 0 | 5568,4 | 4792,6 |

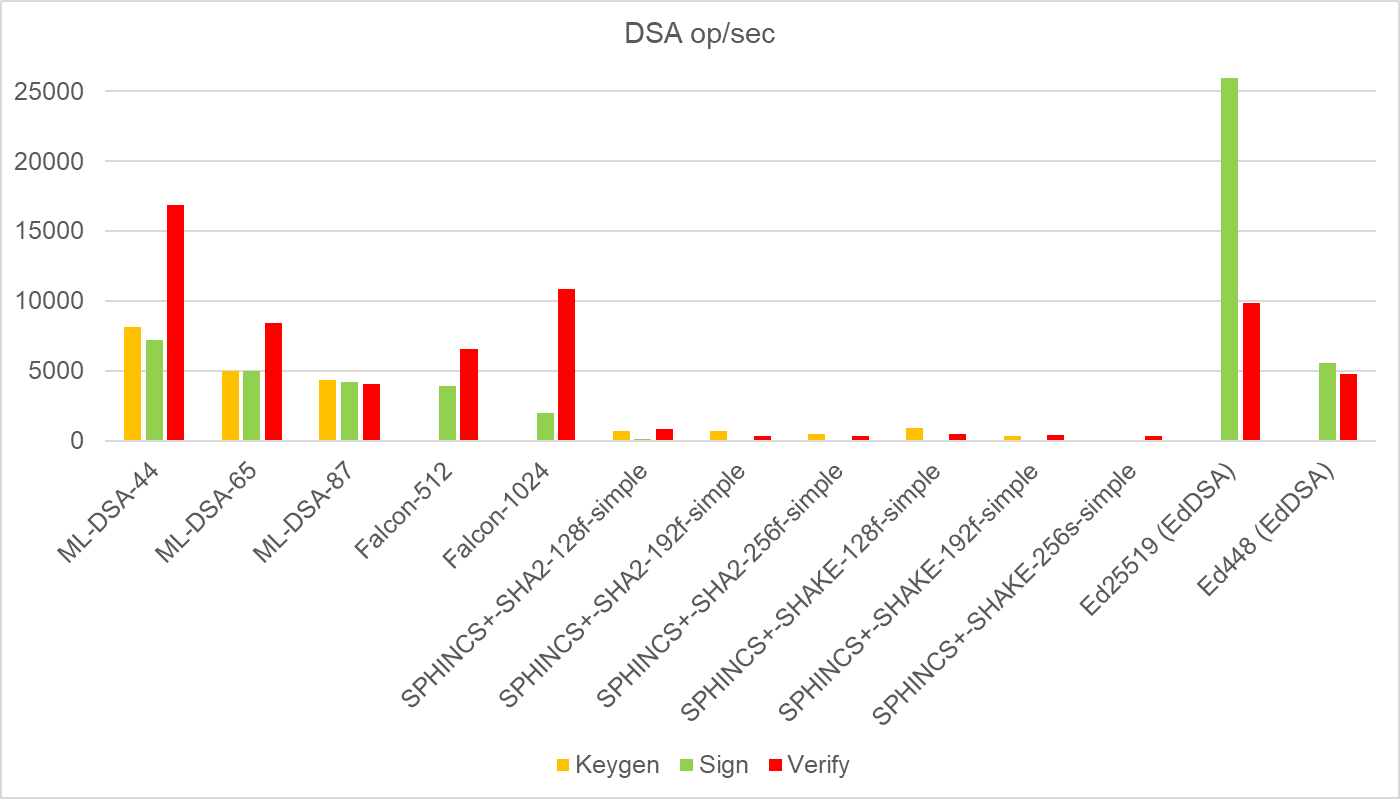

Na dalším grafu je vidět výsledek PQC algoritmů. Pro porovnání jsou k nim přiloženy výsledky pro digitální podpis založené na Ed25519 a Ed448, které k těmto algoritmům opět nepatří. Dle výsledku tak mají o něco menší výkon než eliptické křivky, přesto stále překonávají algoritmus RSA.

|

| Algorithm | Security Equivalent | Keygen | Sign | Verify |

| ML-DSA-44 | 128 | 8162 | 7189,667 | 16879 |

| ML-DSA-65 | 192 | 4976 | 4962,333 | 8400,333 |

| ML-DSA-87 | 256 | 4349,333 | 4227,333 | 4050,333 |

| Falcon-512 | 128 | 77,974 | 3888 | 6567,667 |

| Falcon-1024 | 256 | 32,825 | 1956,667 | 10865,333 |

| SPHINCS+-SHA2-128f-simple | 128 | 687,771 | 80,506 | 812,667 |

| SPHINCS+-SHA2-192f-simple | 192 | 716,428 | 51,316 | 323,333 |

| SPHINCS+-SHA2-256f-simple | 256 | 497,168 | 15,240 | 338,887 |

| SPHINCS+-SHAKE-128f-simple | 128 | 906,396 | 14,393 | 506,498 |

| SPHINCS+-SHAKE-192f-simple | 192 | 341,658 | 15,177 | 421 |

| SPHINCS+-SHAKE-256s-simple | 256 | 6,658 | 1,411 | 309,667 |

| Ed25519 (EdDSA) | 128 | 25986,9 | 9880,7 | |

| Ed448 (EdDSA) | 228 | 5568,4 | 4792,6 |

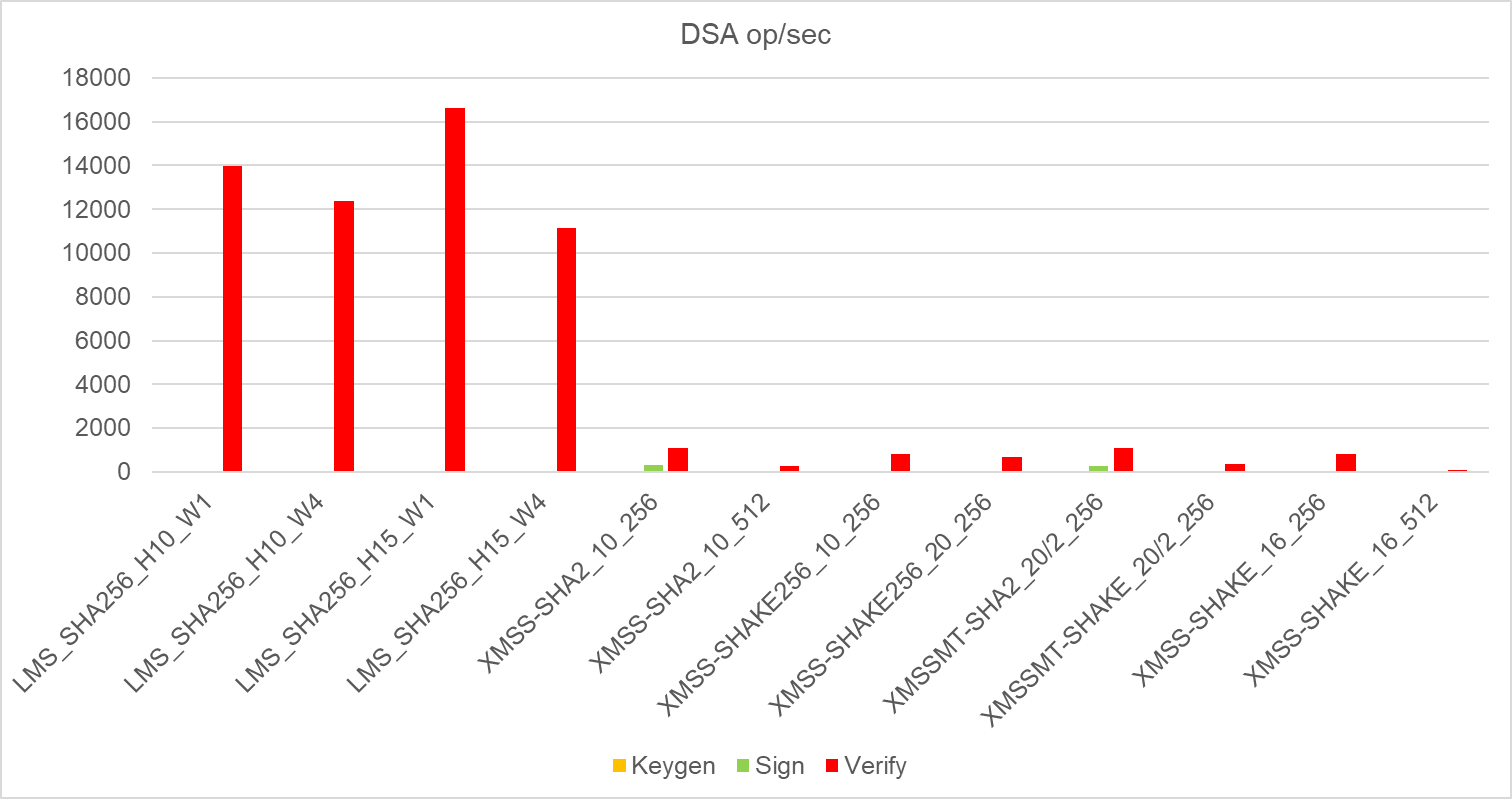

Poslední skupinou jsou podpisy založené na technologiích XMSS a LMS. Jedná se o mechanismy, kde tvorba podpisu

zabírá výrazně delší dobu, ale jsou efektivní při ověřování.

• U LMS (Leighton-Micali Signature) mění hodnota W (Winternitzův parametr) celkovou efektivitu algoritmu. Vyšší

hodnota znamená tvoří kratší podpisy, dovoluje rychlejší ověření, ale také se zdá, že prodlužuje dobu podepisování.

Zároveň by kratší podpisy mohly být zranitelné vůči některým, dnes hlavně teoretickým, útokům.

• V případě XMS je možné narazit na dva základní typy stromů. XMSS (jednoúrovňová struktura - eXtended Merkle Signature

Scheme) a XMSSMT (víceúrovnňová struktura - XMSS Merkle Tree).

• Hodnota H mění v případě LMS a XMSS/XMSSMT výšku stromu, má drobný vliv na výkon. Vyšší hloubka zde dovoluje

vytvořit více podpisů.

|

| Algorithm | Security Equivalent | Keygen | Sign | Verify |

| LMS_SHA256_H10_W4 | 128 | 7,316 | 2,257 | 12378,667 |

| LMS_SHA256_H10_W4_H5_W8 | 128 | 3,890 | 4,747 | 608,667 |

| LMS_SHA256_H10_W8 | 128 | 0,627 | 0,829 | 734,755 |

| LMS_SHA256_H15_W1 | 128 | 0,268 | 0,297 | 16621,333 |

| LMS_SHA256_H15_W2 | 128 | 0,271 | 0,237 | 25121,000 |

| LMS_SHA256_H15_W4 | 128 | 0,155 | 0,126 | 11125,333 |

| LMS_SHA256_H5_W1 | 128 | 118,019 | 854004 | 28679 |

| LMS_SHA256_H5_W2 | 128 | 153,615 | 959810 | 15824,667 |

| LMS_SHA256_H5_W4 | 128 | 124,209 | 932157 | 5073 |

| LMS_SHA256_H5_W8 | 128 | 20,930 | 424308 | 652,449 |

| LMS_SHA256_H5_W8_H5_W8 | 128 | 10,642 | 9,769 | 426,240 |

| XMSSMT-SHA2_20/2_256 | 128 | 0,283 | 268,821 | 1081,612 |

| XMSSMT-SHA2_20/4_256 | 128 | 4,640 | 543,333 | 459,667 |

| XMSSMT-SHA2_40/2_256 | 128 | 0,001 | 128,700 | 918,333 |

| XMSSMT-SHA2_40/4_256 | 128 | 0,263 | 269,730 | 363,212 |

| XMSSMT-SHA2_40/8_256 | 128 | 4,152 | 527,315 | 134,577 |

| XMSSMT-SHA2_60/12_256 | 128 | 4,219 | 327,006 | 119,333 |

| XMSSMT-SHA2_60/3_256 | 128 | 0,0004 | 172,609 | 1006,333 |

| XMSSMT-SHA2_60/6_256 | 128 | 0,160 | 192,295 | 170,610 |

| XMSSMT-SHAKE_20/2_256 | 128 | 0,148 | 64,655 | 343,199 |

| XMSSMT-SHAKE_20/4_256 | 128 | 1,127 | 133,822 | 117,862 |

| XMSSMT-SHAKE_40/2_256 | 128 | 0,0001 | 64,772 | 345,424 |

| XMSSMT-SHAKE_40/4_256 | 128 | 0,069 | 47,176 | 79,307 |

| XMSSMT-SHAKE_40/8_256 | 128 | 1,689 | 47,952 | 64,645 |

| XMSSMT-SHAKE_60/12_256 | 128 | 0,705 | 98,967 | 55,648 |

| XMSSMT-SHAKE_60/3_256 | 128 | 0,0001 | 38,308 | 148,950 |

| XMSSMT-SHAKE_60/6_256 | 128 | 0,051 | 23,588 | 91,303 |

| XMSS-SHA2_10_192 | 96 | 2,051 | 263,736 | 1909,333 |

| XMSS-SHA2_10_256 | 128 | 1,152 | 309,381 | 1077,308 |

| XMSS-SHA2_10_512 | 256 | 0,176 | 40,026 | 252,916 |

| XMSS-SHA2_16_192 | 96 | 0,023 | 326,225 | 1390,667 |

| XMSS-SHA2_16_256 | 128 | 0,018 | 345,539 | 1364,212 |

| XMSS-SHA2_16_512 | 256 | 0,003 | 29,627 | 318,894 |

| XMSS-SHA2_20_192 | 96 | 0,001 | 346,653 | 1397,867 |

| XMSS-SHA2_20_256 | 128 | 0,001 | 218,375 | 1168,333 |

| XMSS-SHA2_20_512 | 256 | 0,0002 | 33,799 | 279,813 |

| XMSS-SHAKE_10_256 | 128 | 0,319 | 63,312 | 860,333 |

| XMSS-SHAKE_10_512 | 256 | 0,081 | 12,280 | 216,189 |

| XMSS-SHAKE_16_256 | 128 | 0,004 | 47,461 | 802,333 |

| XMSS-SHAKE_16_512 | 256 | 0,001 | 27,279 | 70,455 |

| XMSS-SHAKE_20_256 | 128 | 0,0003 | 92,023 | 496,503 |

| XMSS-SHAKE_20_512 | 256 | 0,0001 | 25,559 | 69,597 |

| XMSS-SHAKE256_10_192 | 96 | 0,552 | 67,063 | 541,667 |

| XMSS-SHAKE256_10_256 | 128 | 0,340 | 47,540 | 833,000 |

| XMSS-SHAKE256_16_192 | 96 | 0,006 | 69,172 | 606,465 |

| XMSS-SHAKE256_16_256 | 128 | 0,004 | 46,048 | 506,000 |

| XMSS-SHAKE256_20_192 | 96 | 0,0004 | 93,719 | 387,075 |

| XMSS-SHAKE256_20_256 | 128 | 0,0003 | 65,210 | 672,661 |

Princip předběžné opatrnosti

Přes všechny výhody nových mechanismů je potřeba přechod neuspěchat. Je nutné ho realizovat v relativně krátké době, na druhou stranu je vhodné se zamyslet nad riziky. Každý nový systém, kryptografii nevyjímaje, potřebuje čas pro nalezení možných chyb. V průběhu předchozího vývoje se nalezly chyby v protokolech nebo v architektuře třeba i po dekádě. V současnosti máme výrazně lepší nástroje pro analýzu a detekci takových chyb, stejně jako se posunul vývoj (tedy naše znalosti) v této oblasti. Přesto bych doporučil opatrnost v případě nasazováním technologií odolných kvantovým počítačům. Máme tu krátký, téměř šibeniční termín, kdy je nutné implementaci zvládnout. Provozní pohled vyžaduje překlenovací dobu, kdy budou dostupné paralelně nové i staré algoritmy. Z výše uvedených důvodů by mělo proto dojít nejprve k nasazení na systémech, které nezpracovávají citlivá data. Až teprve po ověření funkčnosti a správnosti nasazení je možná postupná implementace pro citlivější prostředí. Zároveň je nutné připravit nouzové postupy pro případ detekce zranitelnosti, kde je možné na základě takového postupu po omezenou dobu definovat konzervativního přístup. Tím jsou míněny starší technologie.

Závěr

Přechod do postkvantové éry nebude rozhodně procházkou růžovým sadem. Přesto je významnou výhodou nárůst rychlosti pro některé z algoritmů odolných kvantovým počítačům, což znamená nižší nároky na výpočetní výkon. Výhodu budou mít organizace se znalostí svého prostředí, dopadů implementace a případných výpadku na provoz. Stejně tak budou mít výhodu organizace, které budou přechod plánovat ve spolupráci se svými obchodními partnery. Tato změna je nutná a bez informací o rozsahu a dopadech může skončit značně nešťastným způsobem. Doufejme, že dočasná nedostupnost bude tím nejhorším, co takové organizace může potkat.

Reference:

- liboqs

Zdroj: https://openquantumsafe.org/ - OQS Provider

Zdroj: https://openquantumsafe.org/ - GitHub liboqs

Zdroj: https://github.com/ - GitHub OQSProvider

Zdroj: https://github.com/ - The PQC Migration Handbook, December 2024

Zdroj: https://www.tno.nl/en/digital/digital-innovations/trusted-ict/cyber-security-post-quantum-crypto/