Blog

PQC aneb Post Quantum Cryptography

Shrnutí současného stavu v oblasti kryptografie odolné kvantovým počítačům, spolu se zjednodušeným vysvětlením útoků na současné algoritmy, přehledy problémů a významu jednotlivých technologií.

Algoritmy odolné kvantovým počítačům

Vyznat se v termínech označující současný vývoj v oblasti kryptografie je docela náročné. Ale je to nutné, zvlášť kvůli blízkému nástupu technologie kvantových počítačů. Vývoj těchto strojů dal nový impuls vývoji kryptografie. Zároveň jsou populárně označovány jako kryptografický Armagedon, smrt klasické kryptografie a dalšími chytlavými termíny. Kvantové počítače mohou způsobit nepříjemnosti pro existující technologie, které se týkají např. domluvy na šifrovacích klíčích nebo digitálních podpisů, mouhou ale představovat hrozbu i pro další současné šifrovací techniky. Důvod je jednoduchý, v současnosti je možné sbírat data a dešifrovat je až budou uvedené stroje k dispozici (HNDL = Harvest Now, Decrypt Later). Jsou tajemství např. ekonomického rázu, které je nutné chránit delší dobu. A to mohou být jako roky, tak desítky let.

Současná kryptografie má v arzenálu mocný nástroj, asymetrickou kryptografii. Asymetrickou, protože klíče jsou používány asymetricky. Soukromý klíč pro šifrování, veřejný pro dešifrování (nebo obráceně, dle účelu). Uživatel má vždy pár soukromý a veřejný klíč, kde veřejný je od soukromého odvozen. Jedná se o algoritmy pod názvy RSA, ElGamal, Schnorův podpis, DSA, nebo o kryptografii nad eliptickými křivkami (ECDH/ECDSA). Tyto metody se používají pro domluvu na sdíleném tajemství (chrání naši komunikaci v rámci SSL/TLS, SSH, IPSec a dalších technologiích) nebo pro digitální podpis. První algoritmy pro asymetrickou kryptografii, která tyto oblasti zajišťuje se objevily už v 70‘ letech. První prakticky nasazení o dekádu později. Nyní, po 40 letech vývoje se nám podařilo odstranit největší problémy, začít tyto technologie používat. Přestože se jedná ve většině případů o triviální postupy, které vychází z učiva základní a střední školy, některé z problémů jsou extrémně zajímavé a dodnes nejsou jednoznačně dořešeny. U současných asymetrických algoritmů je dopad kvantových počítačů zničující. Způsobil to nápad Petera W. Shora, který pro faktorizaci navrhl použít nejprve hledání modulárního základu čísla. K tomuto účelu je možné použít kvantovou verzi Fourierovy transformace (matematická verze "měření periody"). A jedinou možností obrany je najít nové, kvantovým počítačům odolné postupy.

| Algoritmus | Doba útoku |

| RSA 1024/DH 1024 | 3,5 dne |

| RSA 2048/DH 2048 | 7 dní |

| RSA 3072/DH 3072 | 10,6 dní |

| ECDH 256 | 3,1 dne |

| ECDH 384 | 4,7 dne |

| ECDH 512 | 6,3 dne |

Současná symetrická kryptografie (klíč je použit symetricky = stejný klíč je použit pro šifrování i dešifrování) je postavena nad blokovými šiframi jako je AES, ARIA, CAMELLIA, případně proudovými jako je ChaCha20. Na jejich vyjmenování by tento článek nestačil. Uvedené algoritmy představují metodu, jak zabezpečit velké objemy dat, protože jsou relativně rychlé. Kvantové počítače přináší nepříjemnost, tyto šifrovací algoritmy mohou být v případě použití malých klíčů (tedy menší než cca 168b, ale z důvodů alespoň minimální bezpečnostní rezervy doporučeno alespoň 192b) ohroženy Grooverovým útokem, ale není to planý poplach? Odpověď je jednoduchá, není. Přestože Grooverův algoritmus není nic jiného, než efektivní způsob prohledávání netříděné databáze. V případě kvantového počítače jsou tak pro útok dvě možné cesty. Buď vytvořit obrovskou databázi všech kombinací otevřeného textu, klíčů a šifrového textu, nebo spojit vyhledávací a šifrovací algoritmus do jednoho složitějšího.

Pokud se spojí Grooverův a šifrovací algoritmus, např. s implementací AES pro kvantové počítače, měli bychom získat mocný nástroj. Teoreticky by takové řešení mělo vrátit informaci hned. Výpočty se různí, pro klíč o velikosti 128b by se mělo jednat o interval od 8 minut až po 30 let (záleží na konstrukci celého zařízení, zda by se jednalo o specializovaný obvod nebo obecný kvantový počítač s programem). Ale už pro klíč o velikosti 192b by se jednalo o časovou náročnost minimálně 40 000 let. Proto je nutné použít větší klíčový materiál, aby bylo možné útok přesunout z praktické do teoretické roviny. Zatím se samozřejmě jedná o teoretický útok, protože na uvedený na něj ještě nemáme vybavení a odzkoušeny byly jenom části algoritmu. Důležité je zvolit délku klíče tak, aby s rezervou chránila tajemství po požadovanou dobu, tedy například několik dekád.

Pro zajímavost. V případě, kdy bychom chtěli pouze vytvořit databázi klíčů a šifrových textů pro klíč o velikosti 128b, dostáváme se mimo technologické a surovinové možnosti. Pokud by paměťová buňka vyžadovala 100 atomů křemíku (a nějakých dopujících prvků), bez dalších podpůrných obvodů by úložiště mělo poloměr 5000 AU … a díky své hmotnosti a gravitačnímu působení by se okamžitě zhroutila do černé díry. Tudy tedy cesta nevede, takové řešení je možné brát jenom jako kryptografický útok a matematickou hříčku.

Soutěže v oblasti post-quantum kryptografie

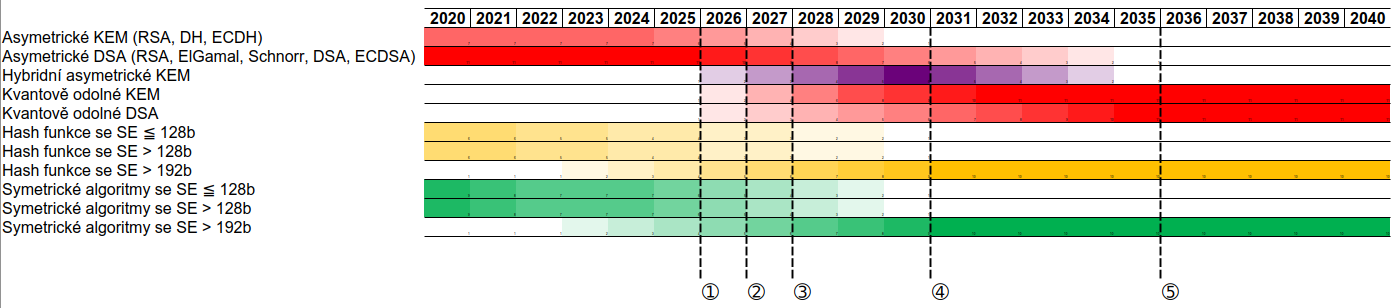

V současné době, tedy koncem roku 2024, probíhají následující soutěže věnující se výběru kvantově odolných algoritmů. Ty jsou často označované jako PQC – Post Quantum Cryptography. Na základě výsledku těchto soutěží je vhodné připravovat přechod na kryptografii odolnou kvantovým počítačům. Hrubá představa pro přechod může vypadat např. následujícím způsobem, v závislosti na požadavcích klientů. V roce 2030 má být ukončena podpora algoritmů se 128b bezpečnostním ekvivalentem a nejdéle do roku 2035 by měla být ukončena podpora hybridních algoritmů.

|

1 - Spuštění projektů migrace na PQC / QRC

2 - Začátek vlastní migrace

3 - Ukončení migrace pro kvantově odolnou kryptografii výměny klíčů u KI (Kritická Infrastruktura)

4 - Ukončení přechodu na kvantově odolnou kryptografii pro výměnu klíčů

- Ukončení podpory symetrických algoritmů s bezpečnostním ekvivalentem < 192b

5 - Ukončení migrace na kvantově odolnou kryptografii pro digitální podpis

NIST Post Quantum Cryptography (USA)

Výsledky této soutěže jsou obecně přijímány v Kanadě, Evropě, na Blízkém východě, v části Asie, Japonsku,

Austrálii a na dalších místech. Více informací o této soutěži lze najít na adresách:

NIST Post Quantum Cryptography

NIST Post Quantum Cryptography: Additional Digital Signature Schemes

Jedná se o lokální záležitost, jako nezávislí gestoři zde působí experti jako je Tanja Lange. Díky exportu vědeckých a kulturních trendů (soft power) bude mít tato aktivita pravděpodobně nějaký, v současnosti obtížně předvídatelný dopad, ale bude určitě používáno společnostmi Samsung, LG, KIA/Hyundai... Více informací o této soutěži lze najít na adrese KpqC competition.

CACR PQC standardization - Chinese Association for Cryptography Research Post Quantum Cryptography (Čína)Čína se snaží projevit svoji nezávislost i v této oblasti. V nedávné době jsem narazil na informaci, že Rusko by mělo mít zájem na tomto vývoji spolupracovat, ale informací je málo a pro mne jsou obtížně čitelné. Více informací o soutěži lze najít na CACR PQC standardization

Standardy s dopadem na Evropu

Pro Evropu je určující standardizace v ETSI (

European Telecommunications Standards Institute), dále je pro ni zajímavý i obecně akceptovaný výsledek

soutěže NIST PQC, který již vytvořil tři standardy, čtvrtý je ve stadiu návrhu. Dle současné situace bude

dost algoritmů pro digitální podpis, ale patrně nedostatek pro zajištění alternativy domluvy na sdíleném

tajemství. To je ale nezbytné pro zachování možnosti domluvy na klíčích a zajištění důvěrnosti šifrované

komunikace.

FIPS 203 ML-KEM (původně Crystal Kyber, Key Encapsulation Mechanism, SVP+LWE problem)

FIPS 204 ML-DSA (původně Crystal Dilithium, Digital Signature Algorithm, SVP+LWE problem)

FIPS 205 SLH-DSA (SPHINCS+, Stateless Hash Based DSA, Digital Signature Algorithm, využívá bezstavové

stromy hashí)

draft FIPS 206 FN-DSA (Falcon - Fast-fourier transform over NTRU-lattice based DSA,

Digital Signature Algorithm, využívá stavové stromy hashí)

Uvedené algoritmy mají navíc doporučenou bezpečnostní úroveň, tzv. NIST Security level:

Security level 1, bezpečnostní ekvivalent 128b (AES-128, exhaustive key search)

Security level 2, bezpečnostní ekvivalent 128b (SHA-256, collision search)

Security level 3, bezpečnostní ekvivalent 192b (AES-192, exhaustive key search)

Security level 4, bezpečnostní ekvivalent 192b (SHA-384, collision search)

Security level 5, bezpečnostní ekvivalent 256b (AES-256, exhaustive key search)

Co je zajímavější, jaká doporučení poskytují k daným standardům jednotlivé organizace. Dle mého názoru

ještě stále není ujasněno, jak k uvedeným standardům přistupovat. Vzhledem k obtížnosti analýzy složitosti útoku

je převod na bezpečnostní ekvivalent stále problém. Zde je přehled k algoritmům digitálního podpisu:

| Instituce | Digital Signature | Digital Signature | Ostatní DSA |

| CNSA 2.0 (USA) | ML-DSA level 5 | LMS/XMSS | |

| NIST (USA) | FIPS 204 (ML-DSA) | FIPS 205 (SLH-DSA) | FN-DSA |

| NCSC (UK) | ML-DSA level 3 | LH-DSA/LMS/XMSS | |

| BSI (Německo) | ML-DSA Levels 3/5 | SLH-DSA Level 3/5 | LMS/XMSS |

| NLNCSA (Holandsko) | ML-DSA | LMS/XMSS | |

| ANSSI (Francie) | ML-DSA level 3 | SLH-DSA Level 3/5 | FN-DSA/LMS/XMSS |

| NUKIB (Čechy) | ML-DSA level 3/5 | SLH-DSA Level 3/5 | FN-DSA/SLH-DSA/LMS/XMSS |

| (Jižní Korea) | KpqC competition | KpqC competition | |

| (Čína) | CACR PQC standardization | CACR PQC standardization | |

| IETF | LMS/XMSS |

Digitální podpis je důležitý pro autentizaci, elektronickou komunikaci, nebo z hlediska zákonů jako projev vůle. Samotný digitální podpis ale není schopen zajistit ochranu přenášených informací, nebo se dokonce domluvit na klíčovém materiálu (sdílené tajemství). Od toho tu jsou jiné algoritmy, přesněji prozatím pouze jeden algoritmus:

| Instituce | Key Exchange | Ostatní Key Exchange |

| CNSA 2.0 (USA) | ML-KEM Level 5 | |

| NIST (USA) | FIPS 203 (ML-KEM) | |

| NCSC (UK) | ML-KEM Level 3 | |

| BSI (Německo) | ML-KEM Level 3/5 | FrodoKEM/McEliece |

| NLNCSA (Holandsko) | ML-KEM Level 3 | FrodoKEM |

| ANSSI (Francie) | ML-KEM Level 3/5 | FrodoKEM/McEliece |

| NUKIB (Čechy) | ML-KEM Level 3/5 | FrodoKEM/McEliece |

| (Jižní Korea) | KpqC competition | |

| (Čína) | CACR PQC standardization | |

| IETF |

Právě algoritmy pro domluvu na sdíleném tajemství (KEM - Key Exchange Method) mohou vynutit i změny v současných metodách ochrany. Nejčastěji se používají protokol SSL/TLS, následované SSH protokolem. Obě tyto vrstvy mají do jisté míry podobnou architekturu a strukturu protokolu. Právě u SSL/TLS hrozí, že certifikáty s klíčovým materiálem podepisovaným post-kvantovými algoritmy mohou překročit velikost záznamu. Ten může být přenášen i více pakety, ale musí být menší než 18432B (214 + 2048). Pokud je certifikát nebo "certificate chain" delší, přeruší se navazování spojení. A některé navrhované KEM algoritmy mohou mít klíčový materiál extrémně rozsáhlý.

Mimo uvedených algoritmů se objevily, víceméně dočasně, takzvané hybridní algoritmy. Ty jsou postaveny nad kombinací klasických a post-kvantových algoritmů a mají fungovat jako ochrana, pokud by některý z uvedených mechanismů zaznamenal výrazné ohrožení bezpečnosti. V současnosti se používají v SSL/TLS a SSH, mezi tyto hybridní algoritmy se řadí:

| Název | Algoritmy |

| ecdh-nistp256-kyber-512r3-sha256 | NIST P-256 + Kyber-512 + SHA256 |

| ecdh-nistp384-kyber-768r3-sha384 | NIST P-384 + Kyber-768 + SHA384 |

| ecdh-nistp521-kyber-1024r3-sha512 | NIST P-521 + Kyber-1024 + SHA51 |

| x25519-kyber-512r3-sha256 | Curve25519 + Kyber-512 + SHA256 |

| x25519-kyber-768r3-sha256 | Curve25519 + Kyber-768 + SHA256 |

Problémy, umožňující tvorbu asymetrických algoritmů

Z hlediska metod, použitých při tvorbě klasických asymetrických je k dispozici následující sada problémů. Ty jsou v současnosti na svém vrcholu a v dohledné době je bude nutné nahradit jinou sadou, schopnou odolat kvantovým počítačům:

| FACTORING | Problém faktorizace čísel (Integer Factorization Problem) |

| RSAP | RSA problém (RSA inversion) |

| QRP | Problém kvadratického zbytku (Quadratic Residuosity problem) |

| SQROOT | Hledání druhé mocniny, která tvoří číslo modulo základ (Square roots modulo n) |

| DLP | Problém diskrétního logaritmu (Discrete Logarithm Problem) |

| GDLP | Obecný problém diskrétního logaritmu (General Discrete Logarithm Problem) |

| DHP | Diffie-Hellman problém (Diffie Hellman Problem) |

| GDHP | Obecný Diffie-Hellman problém (General Diffie Hellman Problem) |

| SUBSET-SUM | Problém součtů podmnožin (Subset Sum problem) |

V případě algoritmů odolných kvantovým počítačům bylo nutné najít zcela odlišnou skupinu problémů. Předchozí sada problémů nebyla dostatečně odolná novým technologiím, takže bylo nutné hledat něco kvalitnějšího. Takový postup je normální součástí vývoje a kryptografie samozřejmě také nezůstává stát. Některé z těchto postupů jsou přibližně stejně staré, jakou současná asymetrická kryptografie, některé jsou součástí vývoje posledních dekád. Pro nové algoritmy použily následující skupiny zajímavých problémů:

| Mřížky Lattice-based cryptography |

Hledání nejkratšího vektoru (SVP) Hledání nejkratšího nezávislého vektoru (SIVP) Hledání nejbližšího vektoru (CVP) Problém učení s chybou (LWE - learning with errors) Short integer solutions (SIS) ...jejich kombinace. |

SVP+LWE problem - FIPS 203 ML-KEM SVP+LWE problem - FIPS 204 ML-DSA SVP+LWE problem – např. Frodo, Glyph, NewHope, TESLA CVP – např. NTRU, BLISS |

| Lineární kódy Code-based cryptography |

Problém dekódování obecného lineárního kódu SDP Syndrome Decoding Problem RSDP Rank Syndrome Decoding Problem |

Příkladem jsou McEliece, BIKE, HQC a další |

| Řešení soustavy nelineárních rovnic Multivariate cryptography |

Příkladem jsou algoritmy OAV (Oil and Vinegard), GeMSS, Rainbow ... | |

| Stromy hashí Hash-based cryptography HBS:Hash Based Signature |

Bezstavové stromy Stavové stromy LMS (Leighton-Micali Scheme) Stavové stromy XMSS (eXtended Merkle Signature Scheme) Stavové stromy FN (Fast-fourier transform over NTRU-lattice) |

FIPS 205 SLH-DSA (Stateless Hash Based DSA) draft FIPS 206 FN-DSA (Falcon) |

| Supersingulární křivky s invarianty Supersingular isogeny-based cryptography |

Obecný model Komutativní model |

SIDH CSIDH (Commutative Supersingular Isogeny Diffie-Hellman) |

| Další zajímavé problémy | Problém hledání (search problem) Copánkové grupy (operations in braid groups) Komplexní algebra nad octoniony Komplexní algebra nad sedeniony Čebyševovy polynomy (Chebyshev polynoms) |

Závěr

Současné algoritmy budou do roku 2030-2040 vážně ohrožené a je nutné se připravit na dopady, které kvantové

počítače přinesou. Na druhou stranu je nutné být opatrný, předčasná implementace může vytvořit problém sám o sobě.

Důvod této předběžné opatrnosti je jednoduchý. Trvalo nám 40 let vytvořit funkční asymetrickou kryptografii

postavenou nad vcelku jednoduchými problémy, vlastně nad učivem základní a střední školy. Nové přístupy vyžadují

podstatně hlubší matematické znalosti, důkazy správnosti a jedině vývoj v matematice odpoví na otázku, zda jsou

zvolené postupy správné. Jednotlivé kroky by proto dle mého názoru měly být přibližně následující:

1. Zvětšit velikost klíčů pro symetrické algoritmy na 192b (o 25% vyšší zátěž než u 128b), lépe na 256b

(o 25% vyšší zátěž než u 192b). Tím je možné jednoduše předejít problémům s možností útoku Grooverovým

algoritmem.

2. Nejdéle do roku 2024 přejít na hybridní algoritmy, pokud se nepřejde přímo na kvantově odolné algoritmy.

Hybridní algoritmy přesto nebude vhodné používat déle než do roku 2030-2035 a v nejdéle v této době musí být

nahrazeny otestovanými kvantově odolnými algoritmy. Tato cesta je pro paranoiky, kteří buď mají obavy

z možných slabin nových algoritmů, nebo kleptografie (návrh umožňující neoprávněný přístup k informacím)

u nových standarů.

3. Do dvou let od standardizace začít, případně nejdéle do pěti let od standardizace dokončit přechod

na kvantově odolné algoritmy. A to jak pro domluvu na klíčích, tak pro digitální podpis. V případě digitálního

podpisu to bude znamenat podstatně větší množství změn v různých systémech.

Přílohy: Seznam knihoven podporujících kvantovou kryptografii

BoringSSL je knihovna společnosti Google jako fork OpenSSL. Je implementována v prohlížečích

Chrome, Chromium a operačním systému Android.

https://boringssl.googlesource.com/

Botan je opensource knihovna v jazyce C++. Podporuje Unix/POSIX a Windows systémy. Více informací na

GitHub

liboqs je opensource knihovna v jazyce C. Podporuje Linux, Mac a Windows skrze knihovnu

"Open Quantum Safe Provider for OpenSSL". Více informací na

GitHub

oqs-provider je opensource knihovna rozhraní v jazyce C. Podporuje Linux, Mac a Windows

a poskytuje pro knihovnu OpenSSL funkce z podpůrné knihovny, poskytující PQC algoritmy.

GitHub

SymCrypt je knihovna společnosti Microsoft pod MIT licencí. Podporuje jak nové CNG API,

tak starší CAPI we Windows. V prostředí Linux je možné volat SymCrypt API přímo nebo pomocí rozhraní,

například rozhraní pro OpenSSL.

GitHub

Přílohy: Seznam algoritmů v soutěži NIST PQC

Seznam algoritmů v soutěži organizace NIST, včetně jejich stažení, vyřazení, slučování nebo standardizace. Tento přehled ještě stále není kompletní a cílem je doplnit jednotlivé chybějící údaje tak, aby umožnili náhled na celý vývoj.

| Algoritmus | Účel | Problém | Typ | Podáno | Round 1 | Round 2 | Round 3 | Round 4 |

| BIGQUAKE | KEM | Kódy | Goppa | Vyřazen | - | - | - | |

| BIKE | KEM | Kódy | Short Hamming | BIKE | BIKE | |||

| CFPKM | KEM | Kódy | RSDP | Vyřazen | - | - | - | |

| Classic McEliece | KEM | Kódy | Goppa | Classic McEliece | Classic McEliece | Classic McEliece | ||

| CompactLWE | KEM | Mřížky | LWE | Vyřazen | - | - | - | |

| CRYSTALS-DILITHIUM | DSA | Mřížky | Fiat-Shamir | FIPS-204 | ||||

| CRYSTALS-KYBER | KEM | Mřížky | MLWE | FIPS-203 | ||||

| DAGS | KEM | Kódy | Quasi dyadic | Vyřazen | - | - | - | |

| Ding Key Exchange | KEM | Mřížky | RLWE | Vyřazen | - | - | - | |

| DME | ? | Multivariate | UOV | Vyřazen | - | - | - | |

| DRS | DSA | Multivariate | UOV | Vyřazen | - | - | - | |

| DualModeMS | DSA | Multivariate | UOV | Vyřazen | - | - | - | |

| Edon-K | KEM | Kódy | Staženo | Vyřazen | - | - | - | |

| EMBLEMandR.EMBLEM | KEM | Mřížky | LWE/RLWE | Vyřazen | - | - | - | |

| Falcon | DSA | Mřížky | Hash then sign | FIPS-206 | ||||

| FrodoKEM | KEM | Mřížky | LWE | FrodoKEM | Vyřazen | |||

| GeMSS | DSA | Multivariate | HFE | GeMSS | Vyřazen | |||

| Giophantus | DSA | Symetrická | Hash | Vyřazen | - | - | - | |

| Gravity-SPHINCS | DSA | Symetrická | Hash | Vyřazen | - | - | - | |

| Guess Again | DSA | Mřížky | Vyřazen | - | - | - | ||

| GUI | DSA | Multivariate | HFE | Vyřazen | - | - | - | |

| HILA5 | KEM | Mřížky | RLWE | Round 5 | - | - | - | |

| HiMQ-3 | DSA | Multivariate | UOV | Vyřazen | - | - | - | |

| HK17 | DSA | Multivariate | UOV | Staženo | Vyřazen | - | - | - |

| HQC | KEM | Kódy | Short Hamming | HQC | HQC | |||

| KCL (OKCN/AKCN/CNKE) | KEM | Mřížky | LWE/RLWE/LWR | Vyřazen | - | - | - | |

| KINDI | KEM | Mřížky | MLWE | Vyřazen | - | - | - | |

| LAC | KEM | Mřížky | RLWE | Vyřazen | - | - | ||

| LAKE | KEM | Kódy | low rank | Rollo | Vyřazen | - | ||

| LEDAkem | KEM | Kódy | Short Hamming | LEDACrypt | Vyřazen | - | - | |

| LEDApkc | KEM | Kódy | Short Hamming | LEDACrypt | Vyřazen | - | - | |

| Lepton | DSA | Kódy | Vyřazen | - | - | - | ||

| LIMA | KEM | Mřížky | RLWE | Vyřazen | - | - | - | |

| Lizard | KEM | Mřížky | LWE/RLWE | Vyřazen | - | - | - | |

| LOCKER | KEM | Kódy | low rank | Rollo | Vyřazen | - | ||

| LOTUS | KEM | Mřížky | LWE | Vyřazen | - | - | - | |

| LUOV | DSA | Multivariate | UOV | Vyřazen | - | - | ||

| McNie | KEM | Mřížky | Vyřazen | - | - | - | ||

| Mersenne-756839 | KEM | Mřížky | ILWE | Vyřazen | - | - | - | |

| MQDSS | DSA | Multivariate | Fiat-Shamir | Vyřazen | - | - | ||

| NewHope | KEM | Mřížky | RLWE | Vyřazen | - | - | ||

| NTRUEncrypt | KEM | Mřížky | NTRU | NTRU | NTRU | NTRU | Vyřazen | |

| NTRU-HRSS-KEM | KEM | Mřížky | NTRU | NTRU | NTRU | NTRU | Vyřazen | |

| NTRU Prime | KEM | Mřížky | NTRU | NTRU Prime | Vyřazen | |||

| NTS-KEM | KEM | Kódy | Goppa | Classic McEliece | Classic McEliece | |||

| Odd Manhattan | KEM | Mřížky | Mřížky | Vyřazen | - | - | - | |

| Ouroboros-R | KEM | Kódy | low rank | Rollo | - | - | ||

| Picnic | DSA | Symetrická | ZKP | Picnic | Vyřazen | |||

| Post-quantum RSA-Encryption | KEM | Faktorizace | Vyřazen | - | - | - | ||

| Post-quantum RSA-Signature | DSA | Faktorizace | Vyřazen | - | - | - | ||

| pqNTRUSign | DSA | Mřížky | Hash then sign | Vyřazen | - | - | - | |

| pqsigRM | DSA | Vyřazen | - | - | - | |||

| QC-MDPCKEM | KEM | Kódy | Short Hamming | Vyřazen | - | - | - | |

| qTESLA | DSA | Mřížky | Fiat-Shamir | Vyřazen | - | - | ||

| RaCoSS | KEM | Mřížky | Vyřazen | - | - | - | ||

| Rainbow | DSA | Multivariate | UOV | Rainbow | Vyřazen | |||

| Ramstake | KEM | Mřížky | LWE | Vyřazen | - | - | - | |

| RankSign | DSA | Kódy | RSDP | Staženo | Vyřazen | - | - | - |

| RLCE-KEM | KEM | Kódy | RSDP | Vyřazen | - | - | - | |

| Round2 | KEM | Mřížky | LWE/RLWE | Round 5 | Vyřazen | - | - | |

| RQC | KEM | Kódy | low rank | Vyřazen | - | - | ||

| RVB | KEM | Kódy | Staženo | Vyřazen | - | - | - | |

| SABER | KEM | Mřížky | MLWE | SABER | Vyřazen | |||

| SIKE | KEM | Isogenie | Isogenie | SIKE | SIKE | |||

| SPHINCS+ | DSA | Symetrická | Hash | FIPS 205 | ||||

| SRTPI | DSA | Symetrická | Hash | Staženo | Vyřazen | - | - | - |

| ThreeBears | KEM | Mřížky | IMLWE | Vyřazen | - | - | ||

| Titanium | KEM | Mřížky | MP-LWE | Vyřazen | - | - | - | |

| WalnutDSA | DSA | Braidovy grupy | Vyřazen | - | - | - |

Příloha: Post-Quantum Cryptography: Additional Digital Signature Schemes

Seznam algoritmů v rozšířené sadě Additional Digital Signature Schemes, včetně detailů jako u ostatních soutěží. Tato soutěž rozšiřuje NIST PQC competition a měla by nabídnout alternativní schémata digitálních podpisů.

| Algoritmus | Účel | Problém | Typ | Round 1 | Round 2 | Round 3 |

| 3WISE | DSA | Multivariate | Vyřazen | - | ||

| AIMer | DSA | Symetrické | Vyřazen | - | ||

| Ascon-Sign | DSA | Symetrické | Vyřazen | - | ||

| ALTEQ | DSA | Vyřazen | - | |||

| Biscuit | DSA | MPC | Vyřazen | - | ||

| CROSS | DSA | Kódy | ||||

| DME-Sign | DSA | Multivariate | Vyřazen | - | ||

| EagleSign | DSA | Mřížky | Vyřazen | - | ||

| EHTv3 and EHTv4 | DSA | Mřížky | Vyřazen | - | ||

| EMLE-Sig 2.0 | DSA | Vyřazen | - | |||

| Enhanced pqsigRM | DSA | Kódy | Vyřazen | - | ||

| FAEST | DSA | Symetrické | ||||

| FuLeeca | DSA | Kódy | Vyřazen | - | ||

| HAETAE | DSA | Mřížky | Vyřazen | - | ||

| HAWK | DSA | Mřížky | ||||

| HPPC | DSA | Multivariate | Vyřazen | - | ||

| HuFu | DSA | Mřížky | Vyřazen | - | ||

| KAZ-SIGN | DSA | Vyřazen | - | |||

| LESS | DSA | Kódy | ||||

| MAYO | DSA | Multivariate | ||||

| MEDS | DSA | Kódy | Vyřazen | - | ||

| MIRA | DSA | MPC | Mirath | |||

| MiRitH | DSA | MPC | Mirath | |||

| MQOM | DSA | MPC | ||||

| PERK | DSA | MPC | ||||

| Preon | DSA | Vyřazen | - | |||

| PROV | DSA | Multivariate | Vyřazen | - | ||

| QR-UOV | DSA | Multivariate | ||||

| Raccoon | DSA | Mřížky | Vyřazen | - | ||

| RYDE | DSA | MPC | ||||

| SDitH | DSA | MPC | ||||

| SNOVA | DSA | Multivariate | ||||

| SPINCS-Alpha | DSA | Symetrické | Vyřazen | - | ||

| SQIsign | DSA | Isogenie | ||||

| SQUIRRELS | DSA | Mřížky | Vyřazen | - | ||

| TUOV | DSA | Multivariate | Vyřazen | - | ||

| Xifrat1-Sign.I | DSA | Vyřazen | - | |||

| UOV | DSA | Multivariate | ||||

| VOX | DSA | Multivariate | Vyřazen | - | ||

| Wave | DSA | Kódy | Vyřazen | - |

Poznámka: MPC znamená Multi Party Computation, většina uvedených algoritmů splňuje ZKP, tj. Zero Knowledge Principle.

Přílohy: Seznam algoritmů v soutěži KpqC Competition

Seznam algoritmů v jihokorejské soutěži, včetně jejich detailů, obdobných k soutěži NIST PQC. Tento přehled ještě stále není kompletní a cílem je doplnit jednotlivé chybějící údaje tak, aby umožnili náhled na celý vývoj.

| Algoritmus | Účel | Problém | Typ | Podáno | Round 1 | Round 2 |

| AlMer | DSA | |||||

| Enhanced pqsigRM | DSA | Hash | Vyřazen | - | ||

| FIBS | DSA | Hash | Vyřazen | - | ||

| GCKSign | DSA | Isogenie | Vyřazen | - | ||

| HAETAE | DSA | Mřížky | SVP/LWE | |||

| IPCC | KEM | Hash | Vyřazen | - | ||

| Layered ROLLO-I | KEM | Kódy | RSDP | Vyřazen | - | |

| MQ-Sign | DSA | Multivariate | ||||

| NCC-Sign | DSA | |||||

| NTRU+ | KEM | Mřížky | SVP | |||

| PALOMA | KEM | Mřížky | LWE/RLWE | |||

| Peregrine | DSA | Multivariate | Vyřazen | - | ||

| REDOG | KEM | Mřížky | LWE/RLVE | |||

| SMAUG | KEM | Multivariate | SMAUG+TiGER | |||

| SOLMAE | DSA | Kódy | SDP/ECCP | Vyřazen | - | |

| TiGER | KEM | Multivariate | SMAUG+TiGER |

Přílohy: Seznam algoritmů v soutěži CACR PQC standardization

Soutěž byla ve dvou kategoriích, výsledky jsou uvedeny zde. K přehledu algoritmů prozatím chybí detaily.

Proto není možné získat náhled na celý vývoj a určit, z jakých důvodů byly použity některé technologie

a o jaký typ technologií se jedná. Detaily budou doplněny později.

Zvolené algoritmy: AIGIS-SIG, LAC.PLE, AIGIS-ENC, LAC.KEX, SIAKE, SCloud, AKCN(AKCN-MLWE), OKCN(SKCN-MLWE), Fatseal, AKCN-E8, TALE, PKP-DSS, Piglet-1

| Algoritmus | Účel | Problém | Typ | Výsledek |

| Aigis-enc | KEM | Mřížky | LWE/SIS | Zvolen |

| Aigis-sig | DSA | Mřížky | LWE/SIS | Zvolen |

| AKCN-E8 | KEM | Mřížky | RLWE | Zvolen |

| AKCN-LWE | KEM | Mřížky | LWE | Vyřazen |

| AKCN-LWR | KEM | Mřížky | LWR | Vyřazen |

| AKCN-MLWE | KEM | Mřížky | MLWE | Zvolen (AKCN) |

| CAKE | Vyřazen | |||

| COLA | KEM | Mřížky | CVP/LWE | Vyřazen |

| D-NTRU | KEM | Mřížky | CVP | Vyřazen |

| ECC2 | KEM | Vyřazen | ||

| ESS | DSA | Symetrické | HBS | Vyřazen |

| FatSeal | KEM | Mřížky | CVP | Zvolen |

| Gamma signatures and agregation algorithms for new applications and new formats of blockchain and financial payments | DSA | Vyřazen | ||

| GoShine | KEM | Mřížky | CVP | Vyřazen |

| HEL exchange algorithm | KEM | Mřížky | RLWE | Vyřazen |

| HEL publick key encryption key encapsulation algorithm | KEM | Mřížky | RLWE | Vyřazen |

| Higncryption | DSA | Ostatní | Vyřazen | |

| LAC.KEX | KEM | Mřížky | LWE | Zvolen |

| LAC.PKE | DSA | Mřížky | LWE | Zvolen |

| LADAC | Vyřazen | |||

| LAKA | KEM | Mřížky | RLWE | Vyřazen |

| LAKE | Vyřazen | |||

| LASNET | DSA | Mřížky | CVP/RLWE | Vyřazen |

| Loong-1 | KEM | Kódy | Goppa | Vyřazen |

| Loong-2 | KEM | Kódy | Goppa | Vyřazen |

| Magnolia | Vyřazen | |||

| NSG | DSA | Mřížky | RLWE | Vyřazen |

| OKCN-LWE | KEM | Mřížky | RLWE | Vyřazen |

| OKCN-LWR | KEM | Mřížky | LWR | Vyřazen |

| OKCN-SEC | KEM | Mřížky | LWE | Vyřazen |

| Piglet-1 | KEM | Kódy | Goppa | Zvolen |

| Piglet-2 | KEM | Kódy | Goppa | Vyřazen |

| PKP-DSS Signature Scheme | DSA | Ostatní | Zvolen | |

| SKCN-MLWE | KEM | Mřížky | MLWE | Zvolen (OKCN) |

| SCLOUD | Zvolen | |||

| SIAKE | KEM | Isogenie | SIDH | Zvolen |

| Square-Free | KEM | Multivariate | Vyřazen | |

| TALE | KEM | Mřížky | SVP/RLWE | Zvolen |

Reference:

- Digital signature algorithm for use cases such as signing firmware and software.

Zdroj: https://nvlpubs.nist.gov/ - RFC 8391: XMSS: eXtended Merkle Signature Scheme.

Zdroj: https://www.rfc-editor.org/ - RFC 8554: Leighton-Micali Hash-Based Signatures.

Zdroj: https://www.rfc-editor.org/ - RFC 9180: Hybrid Public Key Encryption.

Zdroj: https://www.rfc-editor.org/ - After 60 years, another busy beaver problem solved.

Zdroj: https://medium.com/ - FIPS 203 Module-Lattice-Based Key-Encapsulation Mechanism Standard.

Zdroj: https://www.nist.gov/ - FIPS 204 Module-Lattice-Based Digital Signature Standard.

Zdroj: https://www.nist.gov/ - FIPS 205 Stateless Hash-Based Digital Signature Standard.

Zdroj: https://www.nist.gov/ - Open Quantum Safe.

Zdroj: https://openquantumsafe.org/ - Post-Quantum Cryptography Alliance.

Zdroj: https://pqca.org/ - Post-Quantum Cryptography Coallition.

Zdroj: https://pqcc.org/ - QUBIP Transition of NSS and Firefox to support the quantum secure internet browsing.

Zdroj: https://qubip.eu/ - Plán pro koordinovanou implementaci přechodu na postkvantovou kryptografii

Zdroj: https://eur-lex.europa.eu/ - Post-Quantum Cryptography: Additional Digital Signature Schemes

Zdroj: https://csrc.nist.gov/ - Post Quantum Government Initiatives by Country and Region

Zdroj: https://www.gsma.com/ - PQC Capabilities Matrix (PQCCM)

Zdroj: https://pkic.org/